IIS服务器安全隐患有哪些

说起IIS的安全,真的是老生常谈了,但还是不得不关注它的坑。首先,IIS长期被诟病安全性不够,根源主要出在HTTP协议的堆栈里头——HTTP.sys。这个模块在解析HTTP请求时,一旦遇上特定设计的“坑爹”请求,解析失败就会招来大麻烦。攻击者借这漏洞可以在系统账户的背景下随意跑代码,是不是超级吓人?这意味着服务器可能直接蓝屏,或者机密数据直接暴露给黑客。简直是警钟长鸣!

再来说说PUT漏洞,大家可能有点陌生。这个漏洞主要是WebDAV权限没设好,导致开放了任意文件上传。黑客们可以轻松上传恶意脚本,进而控制服务器。危险得不行!IIS如果激活了WebDAV功能,尤其是设置成可读写模式,基本上就是敞开大门请坏人进来了。建议大家赶紧禁用这个功能,避免祸从口出。

还有个挺复杂的目录遍历和文件名解析漏洞。攻击者可以在URL里插入“..”试图访问服务器上不该让他看的文件,或者利用IIS文件名解析缺陷来运行隐藏的恶意文件。听起来有点玄乎,但确实让人一言难尽。比如IIS6.0默认会把文件名中分号后面的部分忽略,黑客可以把1.asp;.jpg当成1.asp来解析,绕过安全限制。是不是很狡猾?这就导致了文件访问和执行权限的问题。

总之,IIS的这些漏洞无一不在提醒我们:服务器安全不能掉以轻心,必须盯紧每一个细节,才不至于被打个措手不及。

IIS漏洞修复建议有哪些

说到修复,咱们得一步一步来,别心急哟:

- 过滤新建目录文件名:比如新建目录时,千万别允许名字里带“.”,这样能有效防止利用文件名漏洞攻击。

- 限制后台目录功能:后台功能里新建目录最好限制,不让随便增删,这能杜绝一部分潜在风险。

- 上传脚本执行权限管控:上传的文件脚本执行权限必须严格限制,绝对不能让恶意脚本轻松运行。

- 对特定文件扩展名过滤:像.asp、.xml、.jpg这类容易被用来混淆的文件后缀,得用ISApi组件做好过滤,防止漏洞被利用。

- 确保及时更新安全补丁:微软官网出的安全补丁,咱们绝不能偷懒不打,认真应用补丁是防止漏洞被利用的关键。

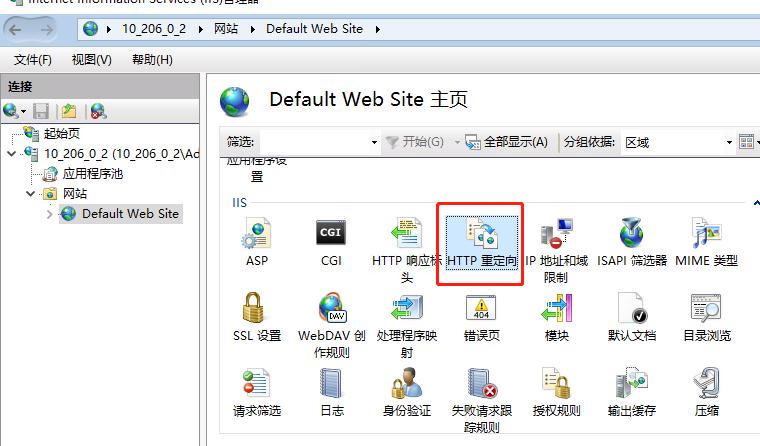

- 禁用不必要功能:例如WebDAV服务,除非特别需要,建议直接禁用,不然就是给黑客送福利。

- 演练环境测试漏洞:最好在测试环境比如Windows Server 2008_x86、IIS7配合phpstudy来模拟漏洞,这样才能提前摸清漏洞底细。

你看,这样一整套下来,服务器口袋里的安全漏洞就会少好多,是不是放心多了?当然啦,任何安全措施都不是百分百保证,但做好这些,攻击者想突破就难多了。

相关问题解答

-

IIS远程代码执行漏洞到底有多危险吗?

哎呀,这个漏洞超级吓人呢!因为攻击者借HTTP.sys的解析漏洞,能直接以系统账户权限执行任意代码,简直就是给黑客开了绿灯。他们可以随便在你的服务器里装工具、偷数据甚至让机器直接崩溃,风险可大了。别小看这漏洞,防不胜防时,服务器就像张敞开的大门哇。 -

什么是PUT文件上传漏洞,为什么要禁用WebDAV功能?

PUT漏洞说白了就是服务器允许直接上传文件,黑客乘机可以上传后门脚本。WebDAV功能一旦开了读写权限,那就是给坏人准备了“万能钥匙”!所以,除非你真需要WebDAV,不然赶紧禁用,别让服务器成为黑客的温床。 -

文件名解析漏洞具体是怎么回事?

嘿嘿,这个有点技术,但简单来说,IIS6会忽略文件名里的分号后内容,黑客可以把恶意脚本伪装成图片或其他文件,看起来没问题但实际上能执行。就像披着羊皮的狼,真是太狡猾了!这漏洞让服务器误认为这些文件安全,结果招来祸端。 -

IIS漏洞修复到底有哪些实用建议?

大佬,这可有一箩筐实用办法!比如说,不允许在文件夹名字里带点(.),限制后台文件夹新建,通过ISApi过滤危险后缀,打微软补丁,禁用没用的功能,严格控制上传文件执行权限。一步步做下来,服务器就牢靠了。总结一句话:细节决定安全,别让小漏洞变成大灾难。

发布评论